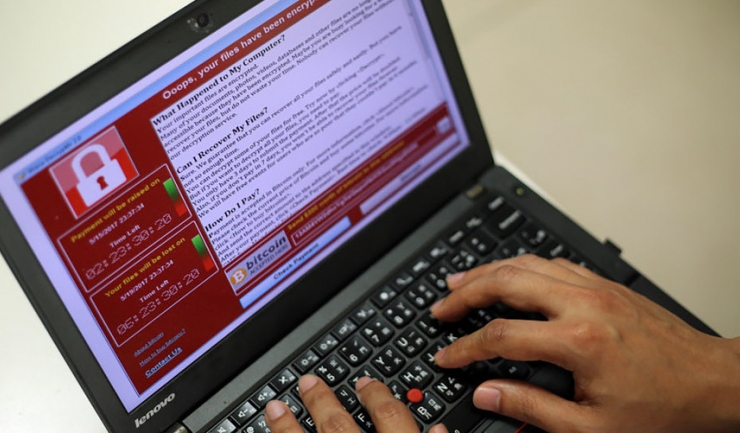

Deși în mediul online și social media s-a anunțat stoparea WannaCry prin înregistrarea unui domeniu specificat în script-ul realizat de către atacatori, această campanie este în continuare în desfășurare, a avertizat luni Centrul Național de Răspuns la Incidente de Securitate Cibernetică (CERT-RO). „Înregistrarea domeniului existent în acel script a condus la o diminuare a numărului de sisteme infectate la nivel global, dând șansa utilizatorilor să aplice între timp update-urile. Cu toate acestea, amenințarea încă persistă”, menționează CERT-RO. Potrivit instituției, mai mulți specialiști din domeniul securității cibernetice susțin că ar exista variante multiple a ransomware-ului WannaCry, cu domenii diferite inserate în script, sau fără acel buton de „stop” (kill switch) pentru propagarea malware-ului. Comunitatea de specialitate a raportat cel puțin două domenii cu funcție de buton de stop (kill switch) pentru campanie: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com și ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com. „Până în acest moment, peste 237.000 de computere din aproximativ 99 de țări au fost afectate de această campanie. În social media se vehiculează faptul că atacatorii au beneficiat de un număr de aproximativ 100 de plăți, cifrate la suma de aproximativ 26.000 de dolari”, se arată într-un comunicat postat pe site-ul CERT-RO. În continuare, numărul adreselor IP despre care CERT-RO deține informații că este posibil să fie infectate cu variante de ransomware WannaCry se menține constant (322 de adrese IP, sămbătă). Până în prezent CERT-RO a identificat 5 instituții publice posibil afectate, în sensul că utilizează adrese IP dintre cele associate cu WannaCry și a primit trei notificări oficiale de la organizații afectate din România. „Este important să menționăm că, în absența unui cadru legal care să oblige companiile și instituțiile publice să raporteze aceste incidente, este extrem de dificil să evaluăm în acest moment impactul la nivel național”, precizează reprezentanții instituției.

Pentru a preveni astfel de atacuri, organizațiile și utilizatorii sistemelor de operare Windows sunt sfătuiți să întreprindă următoarele măsuri:

- actualizarea la zi a sistemelor de operare și aplicațiilor, inclusiv cu patch-ul MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx (Microsoft a publicat actualizări de securitate inclusiv pentru sistemele de operare care nu mai beneficiază de suport, precum Windows XP: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/;

- blocarea porturilor SMB (139, 445) în cadrul rețelei;

- utilizarea unui antivirus actualizat cu ultimele semnături;

- manifestarea unei atenții sporite la deschiderea fișierelor și link-urilor provenite din surse necunoscute/incerte, mai ales cele din mesajele email;

- realizarea periodică a unor copii de siguranță (backup) pentru datele importante.

Ca indicații pentru remediere, în eventualitatea infectării cu ransomware, CERT vă recomandă să întreprindeți de urgență următoarele măsuri:

- deconectarea imediată de la rețea a sistemelor informatice afectate;

- dezinfectați sistemele compromise;

- restaurați fișierele compromise utilizând copiile de siguranță (backup);

- raportați incidentul către CERT-RO la adresa de email alerts@cert.ro.

De asemenea, CERT vă recomandă implementarea măsurilor cuprinse în „Ghidul privind combaterea amenințărilor informatice de tip ransomware”, disponibil la adresa https://cert.ro/vezi/document/ghid-protectie-ransomware.

Prima ediție a evenimentului caritabil „Gala Luminilor”, organizată de Universitatea Ovidius din Constanța

Prima ediție a evenimentului caritabil „Gala Luminilor”, organizată de Universitatea Ovidius din Constanța  Inspectoratul de Jandarmi Județean Constanța recrutează tineri care vor să devină jandarmi

Inspectoratul de Jandarmi Județean Constanța recrutează tineri care vor să devină jandarmi  Joi, 25 aprilie, se oprește apa în mai multe cartiere din Constanța

Joi, 25 aprilie, se oprește apa în mai multe cartiere din Constanța